Marcos Perez

Forero Activo

El pentesting de la ECU del Grandland X es algo complicada con el dispositivo ELM327 vía bluetooth al puerto OBD2, dado que la controladora del bluetooth tiende a perder paquetes de información.

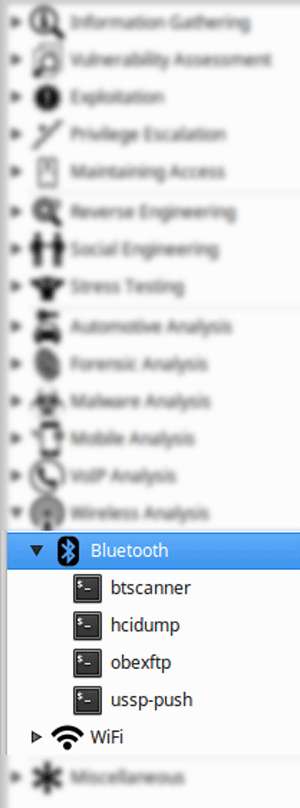

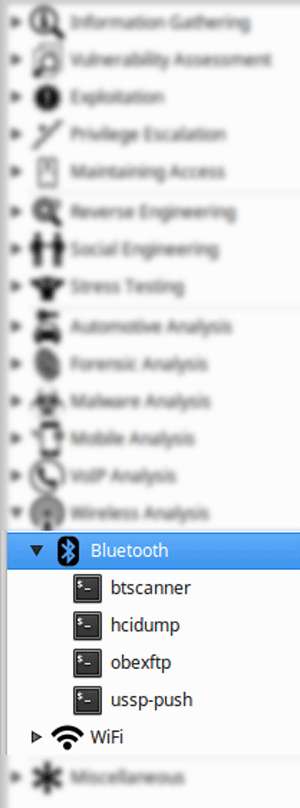

La distribución recomendada para realizar dicha labor no es Kali linux, sino Backbox porque contiene los drivers bluetooth más genéricos para su uso en portátiles y se puede levantar la interfaz sin muchos problemas.

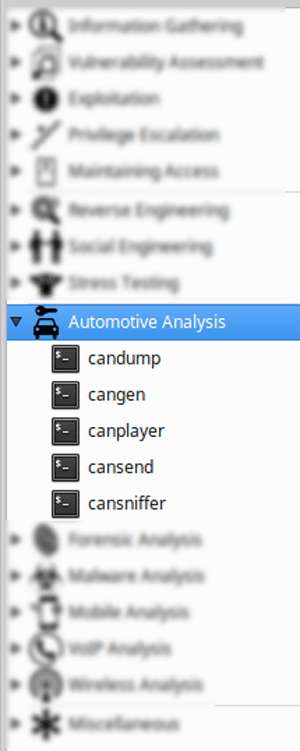

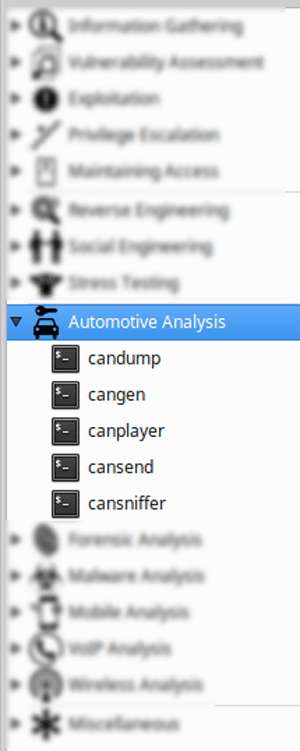

Además Backbox dispone de una interfaz propia para hacer el pentesting de vehículos.

El primer fabricante interesado en testear sus vehículos fue Toyota mediante un equipo propio que se conectaba al puerto OBD2 o CAM BUS a la vista de que en un futuro no muy lejano la mayoría de los vehículos se integrarían en el IoT (Internet de las cosas) dada la alta conectividad de los dispositivos integrados en los vehículos y era el momento de prever los problemas futuros por problemas de seguridad informática que afectarían a sus vehículos. PASTA (Portable Automotive Security Testbed) fue la respuesta de Toyota y dicho proyecto está pendiente de ser incluido en la comunidad libre de Gitbub.

El aparato de Toyota es un maletín con interfaces integradas para facilitar la conectividad y análisis, pero el software integrado es PASTA que es lo que realmente importa y es lo interesante de dicha apuesta por la seguridad, ya que ocultar los defectos de programación e integración del hardware se ha demostrado altamente contraproducente para la seguridad, en cambio los proyectos de código abierto han posibilitado una respuesta más rápida de los fabricantes. Con ARDUINO ya hay gente que ha testeado sus ECU.

Esnifar el tráfico entre el dispositivo y el ELM327 es algo que no perjudica en nada a la ECU y si sirve para conocer su funcionamiento ya sea con la herramienta camsniffer o con el farragoso aunque más completo Wireshark. No todas las opciones del menu de Backbox son viables, bien por los derechos de propiedad intelectual del código fuente de la ECU o porque se invalida la garantía en caso de romper algo, aunque al igual que cuando se modifican las luces del vehículo por unas LED o modificamos parámteros del menú desarrollador, corremos el riesgo de romper algo en el sistema o invalidar la garantía.

Sin duda donde no debemos indagar demasiado es en los aparatos Navi, R4 o R5 dado que poseen licencia con copyright. Pero cada cual es libre de hacer en su vehículo lo que considere oportuno, el mismo CCN-CNI y sus técnicos ya lo han hecho.

En cualquier caso el tema de la ciberseguridad hacia vehículos o car hacking, será una especialidad muy demandada en un futuro, porque ya se han detectado ataques por conectividad a los vehículos, bien vía bluetooth o por GSM / WiFi e internet, el mismo CCN-CNI ya lo ha expuesto en una ponencia pública sobre los vectores de ataque a los vehículos.

Para hacer el pentesting recomiendo usar mejor el ELM327 con conectividad USB para evitar la perdida de información entre distribución (backbox) y vehículo.

Ya existen de todas formas personal dentro de las marcas encargados de bastionar dichas ECU para que no sean vulnerables a los ataques conocidos hasta el momento. Electrónica e informática van en este caso de la mano porque sin código la electronica sirve de poco.

IMPORTANTE: Hay que destacar que hacer un pentesting de un vehículo de tu propiedad no es ilegal, pero se debe dejar claro que no se pretende infringir los derechos legales sobre el código fuente implementado en los puertos OBD o CAM BUS de la ECU del vehículo. Este hilo no pretende enseñar a nadie a vulnerar la propiedad intelectual, sino a indagar en el funcionamiento del vehículo para una mejor comprensión y mantenimiento del mismo. Si los administradores consideran que este tema incumple las normas de uso y funcionamiento del foro, pueden borrarlo, aunque es un tema que en un futuro seguro será candente.

La distribución recomendada para realizar dicha labor no es Kali linux, sino Backbox porque contiene los drivers bluetooth más genéricos para su uso en portátiles y se puede levantar la interfaz sin muchos problemas.

Además Backbox dispone de una interfaz propia para hacer el pentesting de vehículos.

El primer fabricante interesado en testear sus vehículos fue Toyota mediante un equipo propio que se conectaba al puerto OBD2 o CAM BUS a la vista de que en un futuro no muy lejano la mayoría de los vehículos se integrarían en el IoT (Internet de las cosas) dada la alta conectividad de los dispositivos integrados en los vehículos y era el momento de prever los problemas futuros por problemas de seguridad informática que afectarían a sus vehículos. PASTA (Portable Automotive Security Testbed) fue la respuesta de Toyota y dicho proyecto está pendiente de ser incluido en la comunidad libre de Gitbub.

El aparato de Toyota es un maletín con interfaces integradas para facilitar la conectividad y análisis, pero el software integrado es PASTA que es lo que realmente importa y es lo interesante de dicha apuesta por la seguridad, ya que ocultar los defectos de programación e integración del hardware se ha demostrado altamente contraproducente para la seguridad, en cambio los proyectos de código abierto han posibilitado una respuesta más rápida de los fabricantes. Con ARDUINO ya hay gente que ha testeado sus ECU.

Esnifar el tráfico entre el dispositivo y el ELM327 es algo que no perjudica en nada a la ECU y si sirve para conocer su funcionamiento ya sea con la herramienta camsniffer o con el farragoso aunque más completo Wireshark. No todas las opciones del menu de Backbox son viables, bien por los derechos de propiedad intelectual del código fuente de la ECU o porque se invalida la garantía en caso de romper algo, aunque al igual que cuando se modifican las luces del vehículo por unas LED o modificamos parámteros del menú desarrollador, corremos el riesgo de romper algo en el sistema o invalidar la garantía.

Sin duda donde no debemos indagar demasiado es en los aparatos Navi, R4 o R5 dado que poseen licencia con copyright. Pero cada cual es libre de hacer en su vehículo lo que considere oportuno, el mismo CCN-CNI y sus técnicos ya lo han hecho.

En cualquier caso el tema de la ciberseguridad hacia vehículos o car hacking, será una especialidad muy demandada en un futuro, porque ya se han detectado ataques por conectividad a los vehículos, bien vía bluetooth o por GSM / WiFi e internet, el mismo CCN-CNI ya lo ha expuesto en una ponencia pública sobre los vectores de ataque a los vehículos.

Para hacer el pentesting recomiendo usar mejor el ELM327 con conectividad USB para evitar la perdida de información entre distribución (backbox) y vehículo.

Ya existen de todas formas personal dentro de las marcas encargados de bastionar dichas ECU para que no sean vulnerables a los ataques conocidos hasta el momento. Electrónica e informática van en este caso de la mano porque sin código la electronica sirve de poco.

IMPORTANTE: Hay que destacar que hacer un pentesting de un vehículo de tu propiedad no es ilegal, pero se debe dejar claro que no se pretende infringir los derechos legales sobre el código fuente implementado en los puertos OBD o CAM BUS de la ECU del vehículo. Este hilo no pretende enseñar a nadie a vulnerar la propiedad intelectual, sino a indagar en el funcionamiento del vehículo para una mejor comprensión y mantenimiento del mismo. Si los administradores consideran que este tema incumple las normas de uso y funcionamiento del foro, pueden borrarlo, aunque es un tema que en un futuro seguro será candente.

Última edición: